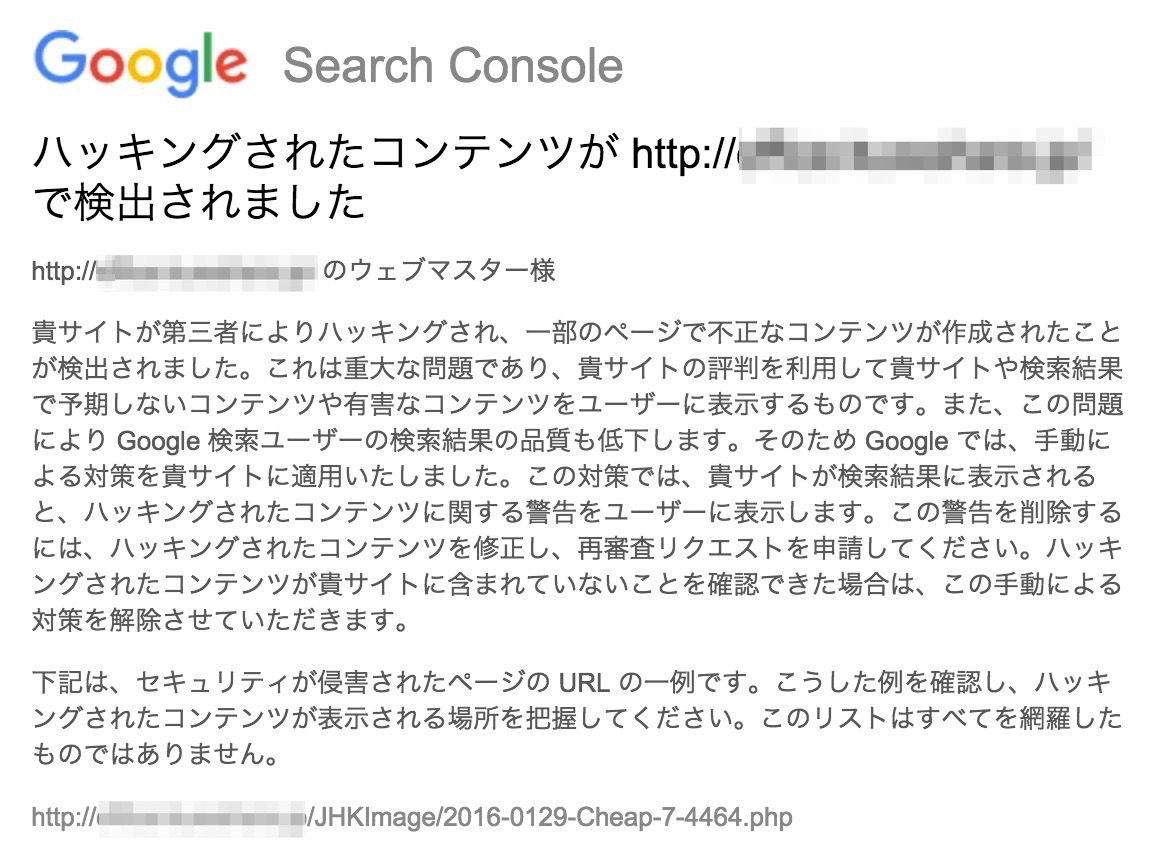

クライアントのWordPressサイトがハッキングされているとSearchConsoleからメールが届いた

最初にメールが届いた時はビクッとしました。

確認してみるとドメイン直下に奇妙なフォルダを作られており、その中にphpファイルを自動生成されている感じ。

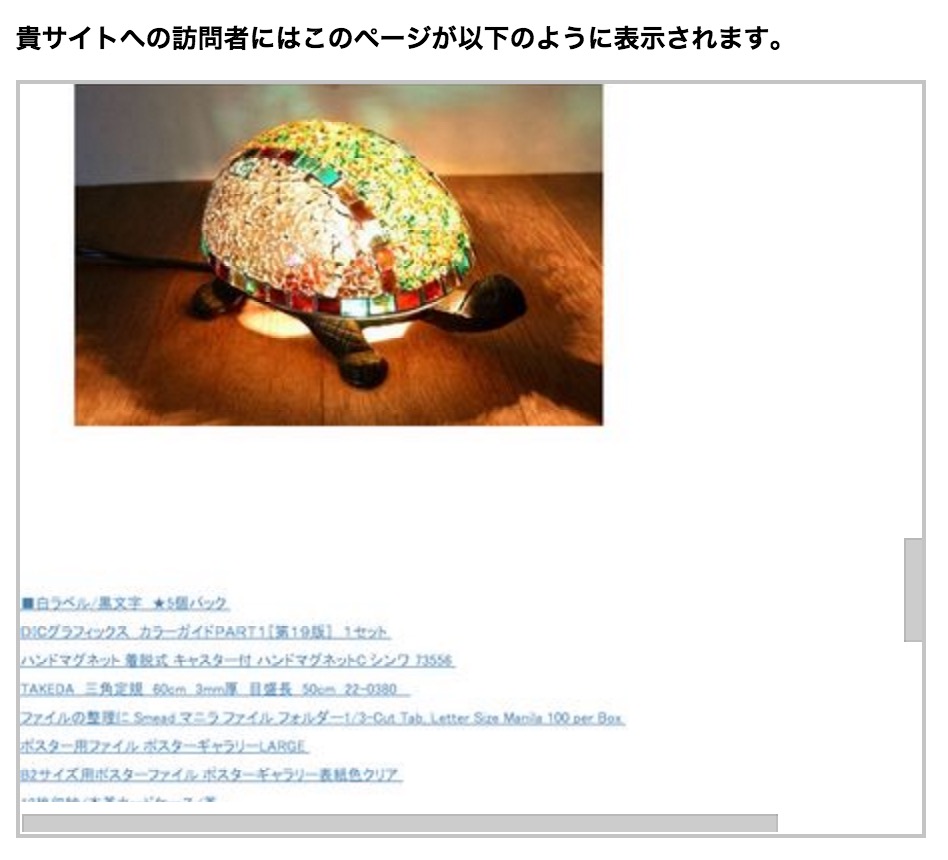

実際にSearchConsoleのFetch as Googleでレンダリングしてみると、このようなページが大量に生成されておりました。

内容としては全て日本語で楽天等のアフィリエイトタグが大量に貼ってあります。

手口としては非常にセコい!

Googleに全くインデックスされてなかったのでそこらへんはGoogleが自動で対策してるのかな?

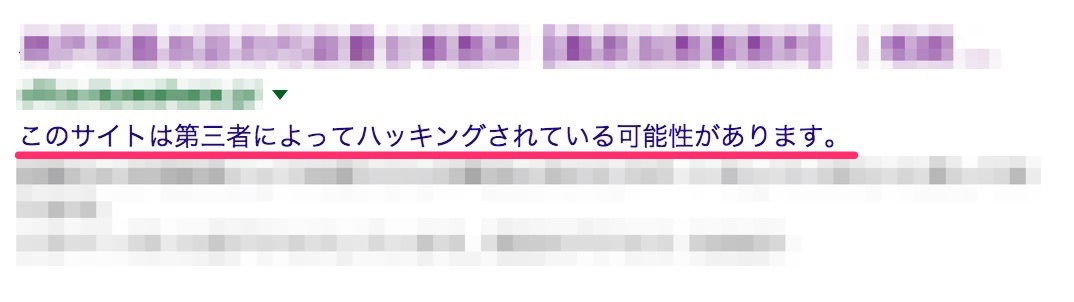

問題はこれ。

検索結果表示画面に「このサイトは第三者によってハッキングされている可能性があります。」と表示されてしまっているのである。

これではせっかくSEOで上位表示されてもCTRが低くなってしまう。なんとしてでも早急に対応せねば!

自動生成されたファイルを全て削除

まずは自動で生成されているファイルを全て削除します。此度のハッキングではドメイン直下に【JHKImage】というフォルダを作られており、自動生成されたphpファイルは全てその中に格納されておりました。

しかし中にはphpファイルを自動生成するようなプログラムファイルがなかったので違うどこかに設置されているはずと思って少し探してみたら普段見かけない奇妙なファイルを発見。

ハッカーにJHKImageというフォルダを作られたらmide.phpを削除せよ

もしかしたらJHKImageというフォルダ名はいろいろ違う名称になっているのかも知れない。というのもこのフォルダ名しか手がかりがなかったのでこのJHKImageというキーワードで検索してみたのだが解決方法が掲載されていなかったからだ。(2016年2月10日時点)

これらのアフィリエイトページを自動量産している本体のファイルはここにある。

wp-content > themes > 使用しているテーマ > mide.php

これを削除することで全て解決!するはず。

このmide.phpファイルの中身はタイトルがDark Shellとなっており怪しい。(後でググッてみたけどやっぱりこいつが悪者のようです)

Create a new file

Shell Command

などなど怪しげなキーワードがたくさん入っております。

「このサイトは第三者によってハッキングされている可能性があります。」の削除方法

悪意のあるプログラムとファイルを全て削除し、GoogleSearchConsoleの「セキュリティの問題」ページから再審査をリクエストしましょう。

長ければ数週間かかるとのことでしたが一晩寝たら「このサイトは第三者によってハッキングされている可能性があります。」は消えておりました。

WordPressサイトをハッカーから守るには

まず、ログインURLを変更しておくことをおすすめします。

WordPressサイトのデフォルトログインURLはドメイン名の下に/wp-login.phpで共通です。

なので悪意のあるユーザーはこのURLにアクセスして手当たり次第にユーザー名とパスワードを入力してログインを試みるわけです。

ちなみにわたしも「このサイトWordPressで組んでるのかな〜?」と思ったらまず上記の方法でログイン画面に入れるか試します。入れたらWordPressサイトです。

まあそんなことしなくてもソースコード見ればすぐわかるんですけどね。セキュリティしっかりしてるかな〜という意味も含めてチェックしてます。

ログインURLの変更はSiteGurad WP Pluginなどを使えば簡単に変更できます。

※プラグインを有効化した直後に必ずログインURLを確認しておきましょう。確認前にログアウトしてしまうとログインURL調べるのに苦労しますよ〜。体験談です・・・

次に、ユーザー名とパスワードを容易に推測できないようなものにする。

これはハッカーの気持ちになって考えれば簡単です。

ログイン画面まで侵入したハッカーが持っている情報はログインURLとドメイン名のみです。

ということはドメイン名に含まれるキーワードの組み換え等で総当りチャレンジしてくるわけです。

例)yakiniku-teishoku.comなら

・yakiniku

・teishoku

・yakinikuyakiniku

・teishokuyakiniku

・yaki1234

などなど全てトライされます。

まとめると、ログインURLを変更してユーザー名とパスワードを完全オリジナルで作る。

これだけでかなりのハッキング対策になると思います。